Zlonamjerne Android aplikacije koje skrivaju zlonamjerni softver Joker, otkrivene su u Google Play prodavnici.

Android malver je zaobišao bezbjednosne kontrole koristeći trikove sa kratkim URL-ovima

U utorak su istraživači kibernetičnosti iz Zscalerovog ThreatLabz-a rekli da je nedavno otkriveno ukupno 11 aplikacija za koje se utvrdilo da se „redovno postavljaju“ u službeno spremište aplikacija, što čini približno 30.000 instaliranja. Porodica malvera Joker je dobro poznata varijanta koja se fokusira na kompromitovanje Android uređaja. Joker je dizajniran da špijunira svoje žrtve, krade informacije, sakuplja liste kontakata i nadgleda SMS poruke.

Aplikacije koje sadrže Joker, mogu se koristiti za vršenje finansijske prevare, na primjer prikrivenim slanjem tekstualnih poruka na premium brojeve ili prijavljivanjem žrtava na wireless application protocol usluge (WAP), zarađujući svojim operaterima dio prihoda. Joker takođe zloupotrebljava Android sisteme upozorenja tražeći dozvolu za čitanje svih obavještenja. Ako ga korisnik odobri, ovo omogućava zlonamjernom softveru da sakrije obavještenja koja se odnose na lažne registracije za usluge. Najnoviji skup zaraženih mobilnih aplikacija uključuje “Translate Free”, “PDF Converter Scanner”, “Free Affluent Message” i “delux Keyboard.”

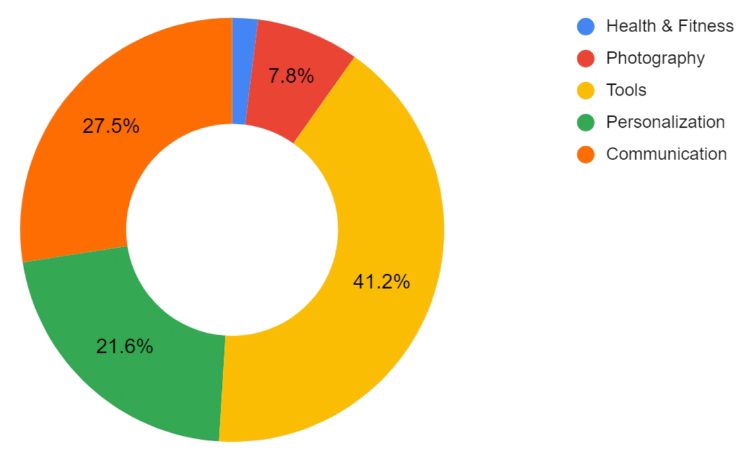

Sveukupno, u Android aplikacijama u posljednja dva i po mjeseca otkriveno je preko 50 Joker payload-a, među kojima su glavne ciljane kategorije aplikacija komunalne usluge, zdravlje i personalizacija uređaja. Prema istraživačima, operateri Joker-a neprestano mijenjaju svoje metode kako bi zaobišli bezbjednosne mehanizme i procese provere na Google Play-u. Uprkos svijesti javnosti o ovom određenom zlonamjernom softveru, on neprestano pronalazi svoj put na Google-ovom zvaničnom tržištu aplikacija primjenom promjena u svom kodu, metodama izvršavanja ili tehnikama pronalaženja payload-akažu istraživači.

U Jokerovom slučaju čini se da su skraćivanja URL-a omiljena za preuzimanje početnih payload-a. Posljednjih mjeseci otkrivene su i stara i nova varijanta Jokera. U drugom slučaju, taktika skraćivača URL adresa takođe je korišćena za preuzimanje i izvršavanje korisnih tereta druge i posljednje faze. ThreatLabz kaže da rasprostranjenost zlonamjernog softvera Joker, stalni razvoj taktike napada i broj korisnih tereta koji se neprestano otpremaju u spremišta aplikacija otkrivaju da autori zlonamjernog softvera neprestano „uspjevaju“ zaobilazeći ograničenja provjere i bezbjednosne kontrole.

Međutim, Google ozbiljno shvata izvještaje o zlonamjernim aplikacijama i, kao u ovom slučaju, brzo je uklonio zaražene aplikacije sa Google Play-a.